| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 암호학

- 파이썬 문제

- C언어

- 파이썬

- 웹

- CTF

- 암호수학

- Symmetric key crypto

- 대칭키 암호

- 파이썬 문법

- Stream cipher

- NFPC

- block cipher

- network forensic

- DefCon 21

- WEB

- Symmetric key

- python

- 파이썬 공부

- 네트워크

- 암호

- 대칭키암호

- Defcon

- 포렌식

- php

- The python challenge

- forensic

- c

- Symmetric key algorithm

- pythonchallenge

- Today

- Total

Hdssd

Forensic - 비활성 데이터 본문

(1). 비활성데이터의 종류

파일 시스템 메타데이터($MFT)

파일 시스템 로그($LogFile, $UsnJrnl:$J)

웹 아티팩트 (웹 브라우저 캐시)

프리패치

바로가기 파일(.lnk, .LNK)

레지스트리 하이브 파일

이벤트 로그

휴지통 정보

(2). 수집 방법 – WinHex 도구를 사용한 비활성 데이터 수집.

WinHex : 헥스 값 편집, 디지털 포렌식, 데이터 복구 등에 사용되는 포렌식 도구

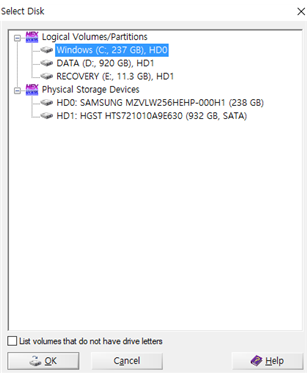

[Tools] - [Open Disk]로 비활성 데이터를 수집할 디스크를 선택.

C:\ 드라이브 선택.

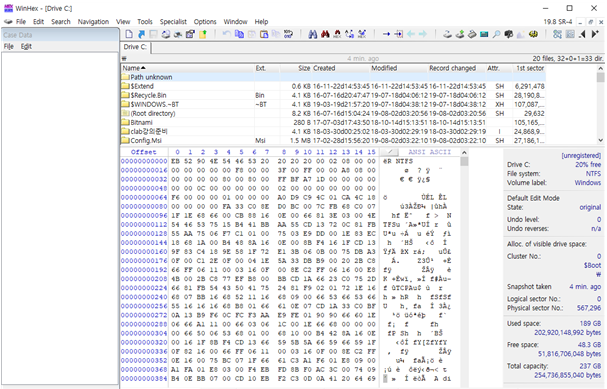

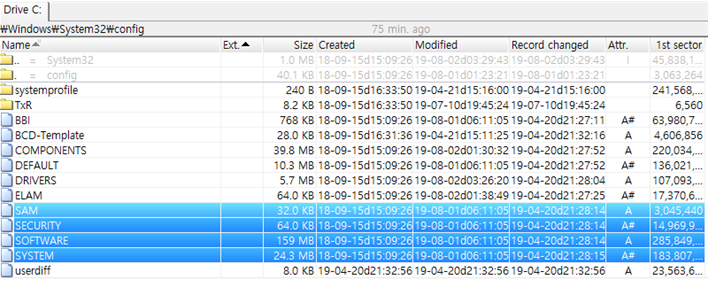

완료된 화면은 위 사진과 같다. 여기서 필요한 데이터들을 수집한다.

데이터를 수집하기 위한 방법은 다음과 같다.

1. 수집하려는 데이터의 파일 경로를 알고 있다면 해당 경로로 가서 파일 수집

2. 전체 파일 목록(Explore recursively)에서 확장자/파일명으로 정렬하여 수집

- 파일 명이 같다면, 추가로 경로 정보를 보고 수집

먼저 C:\ 드라이브에 있는 파일 시스템 데이터를 수집한다. $로 시작하는 파일은 시스템을 관리하기 위한 파일이다. $LogFile 파일과 $MFT 파일을 선택하여 [오른쪽 클릭 – Recover/Copy]을 하면 수집할 수 있다.

폴더를 하나 만들고 그 폴더에서 FS 폴더(File System 줄임)를 만들어서 저장해준다. (종류 별로 구분해서 저장하기 위함이다.)

그리고 파일 시스템 로그 파일인 $UsnJrnl:$J 파일을 수집한다. 이 파일은 파일들의 속성 변경 정보를 담고 있다. $Extend 폴더에서 $UsnJrnl 로 들어가면 $J 파일을 볼 수 있다. 용량이 꽤 큰데, 아까와 같은 방법으로 수집한다. 저장은 FS 폴더에 한다.

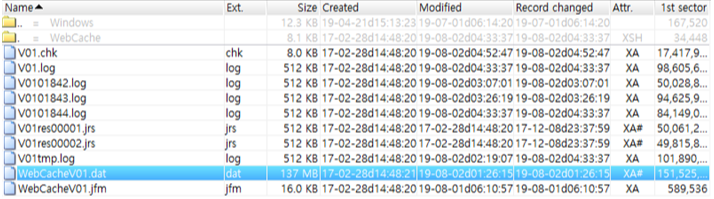

다음으로 웹 브라우저 캐시 파일인 WebCacheV01.dat 파일을 수집한다.

Users\[사용자 계정명]\AppData\Local\Microsoft\Windows\WebCache 폴더에서 찾을 수 있다.

이 파일은 WEB 폴더를 만들어서 따로 저장한다.

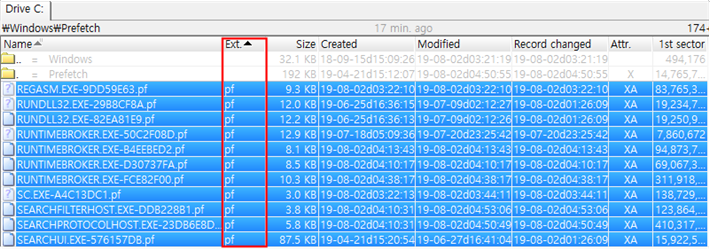

다음으로 프리패치 파일을 수집한다.

C:\Windows\Prefetch 폴더에서 확장자(Ext.)로 정렬을 해주고 확장자가 pf인 파일만 수집한다. 이 파일들은 PF 폴더를 만들어서 저장한다.

다음으로 바로가기 파일을 수집하기 위해 Explore recursively로 전체 파일 목록을 조회한다.

최상위 경로로 이동한 뒤, 위 사진의 빨간색 박스로 해놓은 버튼을 누른다.

확장자로 정렬 후 “lnk”를 타이핑해주면 LNK 확장자(대문자)를 가진 파일들이 나온다. 이 파일들을 다 수집해주고,

lnk 확장자(소문자)를 가진 바로가기 파일도 있으므로 이 파일들도 수집해준다. (정렬 후에 타이핑을 해주어야 검색이 된다.)

수집 방법은 LNK 아래 파일을 선택해준 뒤에 “lnk”를 타이핑해주면 된다.

이 파일들은 LNK 폴더를 만들어서 따로 저장해준다.

다음으로 레지스트리 하이브 파일을 수집한다. (Explore recursively 해제 후 경로로 들어가서 수집)

C:\Windows\System32\config 경로에 있는 SAM, SECURITY, SOFTWARE, SYSTEM 파일을 저장한다. 이 파일들은 REG 폴더를 만들어서 저장한다.

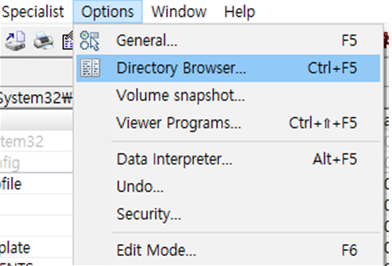

추가로 사용자 계정 관련 레지스트리 하이브 파일을 수집하기 전에 아래와 같은 설정을 진행한다.

[Options] - [Directory] - [Directory Browser]로 이동.

Path 항목을 255로 설정 -> [OK] 클릭.

경로를 표기하기 위한 설정임.

사용자 계정 관련 레지스트리 하이브 파일(NTUSER.DAT)을 수집하기 위해 Explore recursively에서 이름으로 정렬해주고

“NTUSER”를 타이핑해주면 파일을 확인할 수 있다. 여기서 경로를 보고 해당 계정 폴더에 위치한 NTUSER.DAT 파일을 수집해준다.

그리고 사용자별 애플리케이션 바인딩 정보를 가지고 있는 레지스트리 하이브 파일(UsrClass.dat)을 수집한다.

역시 이름 정렬 후 “usrclass”를 타이핑하면 파일을 확인할 수 있다. 이 파일도 저장해준다.

NTUSER.DAT, UsrClass.dat 파일들도 REG 폴더에 저장해준다.

다음으로 C:\Windows\System32\winevt\Logs 디렉터리에 위치한 이벤트 로그 파일들을 수집해준다.

이 파일들은 EVT 폴더를 만들어서 따로 저장해준다.

다음으로 C:\$Recycle.Bin 디렉터리에 위치한 휴지통 정보를 수집한다.

(3). 얻을 수 있는 정보

파일 시스템 메타데이터($MFT)

- 파일의 위치, 속성, 시간정보, 이름, 크기 등의 메타 데이터를 저장하고 있다.

파일 시스템 로그($LogFile, $UsnJrnl:$J)

- 새로운 파일의 생성, 내용 변경, 파일 이름 변경 등의 MFT 엔트리에 영향을 주는 모든 정보를 기록함.

웹 아티팩트 (웹 브라우저 캐시)

- 웹 브라우저의 흔적을 관리하는 파일.

프리패치

- 응용프로그램 [이름, 실행 횟수, 마지막 실행 시간, 파일의 파일시스템 시간 정보, 위치한 볼륨 정보, 참조하는 파일 목록]을 획득 가능함.

바로가기 파일(.lnk, .LNK)

- 바로가기에 관련된 파일을 수집함.

레지스트리 하이브 파일

- SAM: 로컬 계정과 그룹 정보

- SYSTEM: 시스템 부팅에 필요한 전역 설정 정보

- SOFTWARE: 시스템 부팅과 관련 없는 전역 설정 정보

- SECURITY: 시스템 부팅에 필요한 전역 설정 정보

- NTUSER.dat: 사용자별 설정 정보

- usrclass.dat: 사용자별 애플리케이션 바인딩 정보

이벤트 로그

- 이벤트 로그 파일을 수집.

휴지통 정보

- 휴지통 정보를 수집.

참고출처:

'Computer > Forensic' 카테고리의 다른 글

| DEFCON 21 Round4 NFPC: Write up (0) | 2019.07.16 |

|---|---|

| DEFCON 21 Round3 NFPC: Write up (0) | 2019.07.15 |

| DEFCON 21 Round2 NFPC: Write up (0) | 2019.07.12 |

| 디지털 포렌식의 유형 (1) | 2019.07.07 |

| DEFCON 21 Round1 NFPC: Write up (0) | 2019.07.05 |